لماذا تحتاج تطبيقات الويب إلى تحسين الوصول الآمن إلى الخدمة

جمعية البنوك اليمنية - صنعاء بتاريخ: 2022/08/10

لا تزال حماية الشبكات الموزعة الحديثة ، بما في ذلك تطبيقات الويب وتطبيقات البرامج كخدمة (SaaS) والتطبيقات والموارد المستضافة بشكل خاص والأجهزة المستخدمة للوصول إلى تطبيقات الويب ، بعيدة كل البعد عن المؤسسات ، مما يؤدي إلى انتهاكات للبيانات وهجمات برامج الفدية والمزيد.

لم يتم تصميم معظم حزم التكنولوجيا للتعامل مع الأجهزة والهويات الشخصية ونقاط الوصول إلى الويب كمحيط أمني. تحتاج الشركات إلى التحسين الوصول الآمن للخدمة (SSA) من خلال التتبع السريع لاعتماد أحدث الحلول لسد الفجوات في أمان الشبكة وحماية التطبيقات والبيانات التي تستخدمها.

أصبحت SSA أكثر صلة من أي وقت مضى لأنها تعرض كيف تحتاج المؤسسات إلى تعديل مجموعات تكنولوجيا الأمن السيبراني الخاصة بها في منصة واحدة متكاملة ، واستبدال منتجات النقاط المتعددة بـ أمن السحابة المنصات.

“كمؤسسات تتطلع إلى الحد من سطح الهجوم من خلال تعزيز قدراتهم الأمنية ، يواجهون مجموعة مربكة من البدائل. في حين أن بعض البائعين يقدمون نظامًا أساسيًا واحدًا متكاملًا يوفر وصولاً آمنًا من طرف إلى طرف ، فإن البعض الآخر يعيد تغليف المنتجات النقطية الحالية ، أو يطور واجهة مستخدم مشتركة لحلول متعددة ، أو يركب عربة مختصرة “، قال إيفان ماكفي ، كبير محللي الصناعة في GigaOm ، VentureBeat. “يجب على صانعي القرار النظر إلى ما وراء السوق [an approach to marketing to simplify an org’s creations of products or services, while holding to marketing requirements] للعثور على حل قوي ومرن ومتكامل تمامًا يلبي الاحتياجات الفريدة لمؤسستهم بغض النظر عن بنية الشبكة أو البنية التحتية السحابية أو موقع المستخدم والجهاز. ”

كل منتج متعدد النقاط في مكدس تكنولوجيا الأمن السيبراني هو نقطة فشل أخرى ، أو ما هو أسوأ من ذلك ، مصدر ثقة ضمني يمكن لمجرمي الإنترنت استغلال التطبيقات والشبكات والوصول إليها في ساعات. جيجا أوم تقرير جديد (الوصول مجاملة من Ericom Software) هو تقييم شامل لمشهد SSA وحلول البائعين.

تحتاج الشركات إلى إعادة توجيه مكدسات التكنولوجيا من كونها مركز بيانات ومتمحور حول الحافة إلى التركيز على هويات المستخدمين ، وهو ما يمكنهم تحقيقه من خلال اعتماد SSA. هذه أخبار رائعة للمؤسسات التي تتبع استراتيجية عدم الثقة القائمة على رؤية الهويات البشرية والآلية كمحيط أمني لمنظماتهم.

“نظرًا لتطور الهجمات واستخدام الأجهزة الجديدة على نطاق واسع ، يجب على المؤسسات البحث عن حلول SSA تتضمن AI / ML [artificial intelligence and machine learning] – قدرات أمنية معززة لاكتشاف ومنع التهديدات الجديدة المعقدة في الوقت الفعلي من خلال منع الهجمات المستندة إلى السلوك والخالية من الإشارات وتوصيات السياسة المؤتمتة “.

يوضح تقرير GigaOm بالتفصيل كيف تتطور SSA لتصبح سحابية أصلية أولاً ، جنبًا إلى جنب مع وظائف الأمان متعددة الطبقات.

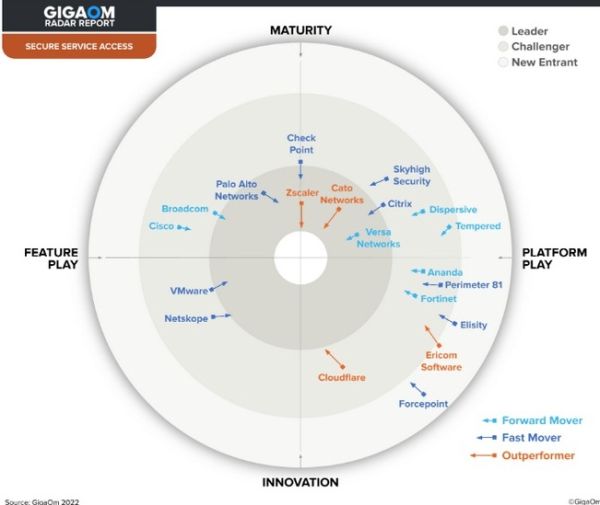

الهدف من التصميم هو تلبية احتياجات الأمن السيبراني المحددة للمؤسسات بغض النظر عن بنية الشبكة أو البنية التحتية السحابية أو موقع المستخدم أو الجهاز. يرى GigaOm أن Cato Networks و Cloudflare و Ericom Software و ZScaler هم الأفضل أداءً في SSA اليوم ، حيث يوفر كل منهم التقنيات الأساسية لتمكين إطار عمل بدون ثقة.

قال ماكفي: “تختلف السرعة التي يقوم بها البائعون بدمج حلول النقاط أو الوظائف المكتسبة في منصات SSA الخاصة بهم بشكل كبير – حيث غالبًا ما يكون البائعون الصغار قادرين على القيام بذلك بشكل أسرع”. “بينما يسعى البائعون إلى ترسيخ أنفسهم كقادة في هذا المجال ، ابحث عن أولئك الذين لديهم منصة SSA قوية وخريطة طريق محددة بوضوح تغطي 12-18 شهرًا القادمة.”

واصل ماكفي تقديم المشورة للمؤسسات حتى الآن ، “… ترضى بحل البائع الحالي. مع ظهور مشاركين جدد وابتكار مثير ، استكشف جميع خياراتك قبل إنشاء قائمة مختصرة استنادًا إلى الميزات الحالية والمستقبلية وإمكانيات التكامل كخدمة والمهارات الداخلية “.

تحدي الأجهزة غير المدارة

أحد أكثر الجوانب صعوبة في أمن الوصول بالنسبة للمدراء التنفيذيين والرؤساء التنفيذيين هو مفهوم إحضار جهازك الخاص (BYOD) والأجهزة غير المُدارة (على سبيل المثال ، المقاولون الخارجيون ، والاستشاريون ، وما إلى ذلك). يستمر استخدام الموظفين والمتعاقدين للأجهزة الشخصية للنشاط المهني في النمو بمعدلات قياسية بسبب الوباء والقبول الواسع النطاق للقوى العاملة الافتراضية.

فمثلا، زاد استخدام BYOD بنسبة 58٪ خلال جائحة COVID-19. بستاني يتوقع حدوث ما يصل إلى 70٪ من تفاعلات برامج المؤسسة على الأجهزة المحمولة هذا العام.

بالإضافة إلى ذلك ، تعتمد المؤسسات على المقاولين لملء الوظائف التي كان من الصعب شغلها في السابق بموظفين بدوام كامل. نتيجة لذلك ، تتكاثر الأجهزة غير المُدارة في قوى العمل الافتراضية وعبر مستشارين تابعين لجهات خارجية ، مما يخلق المزيد من ناقلات الهجوم.

والنتيجة النهائية هي أنه يتم إنشاء نقاط نهاية الجهاز والهويات وأسطح التهديد بشكل أسرع ومع تعقيد أكبر مما يمكن للمؤسسات مواكبة ذلك. تطبيقات الويب وتطبيقات SaaS – مثل أنظمة تخطيط موارد المؤسسات (ERP) ومنصات التعاون والاجتماعات الافتراضية – هي ناقلات هجوم شائعة ، حيث يركز مجرمو الإنترنت أولاً على اختراق الشبكات وإطلاق برامج الفدية واستخراج البيانات.

لسوء الحظ ، فإن الضوابط الأمنية التقليدية التي تعتمد عليها المؤسسات لمواجهة هذه التهديدات – أثبتت جدران حماية تطبيقات الويب (WAFs) والبروكسيات العكسية أنها أقل فعالية في حماية البيانات والشبكات والأجهزة.

في سياق التحدي الأمني ، سلطت GigaOm الضوء على قدرة عزل تطبيقات الويب لمنصة ZTEdge لمنصة Ericom كنهج مبتكر لمعالجة المشكلات مع BYOD وأمان الوصول إلى الأجهزة غير المُدارة.

كيف يعمل عزل تطبيقات الويب

على عكس جدران الحماية التقليدية لتطبيقات الويب (WAF) التي تحمي محيط الشبكة ، فإن تقنية عزل تطبيقات الويب باستخدام فجوات الهواء والشبكات والتطبيقات من البرامج الضارة على أجهزة المستخدم عزل المتصفح عن بعد (RBI).

تستخدم أقسام تكنولوجيا المعلومات وفرق الأمن السيبراني عزل التطبيق لتطبيق سياسات دقيقة على مستوى المستخدم للتحكم في التطبيقات التي يمكن لكل مستخدم الوصول إليها ، وكيف والإجراءات التي يُسمح له بإكمالها في كل تطبيق.

على سبيل المثال ، يمكن للسياسات التحكم في أذونات تحميل / تنزيل الملفات ، ومسح البرامج الضارة ، ومسح DLP ، والحد من وظائف القص واللصق (Clip-boarding) ، والحد من قدرة المستخدمين على إدخال البيانات في حقول النص. يقوم الحل أيضًا “بإخفاء” أسطح هجوم التطبيق من المهاجمين المحتملين ، مما يوفر الحماية ضد أهم 10 مخاطر أمنية لتطبيقات الويب في OWASP.

حماية تطبيقات الويب بدون ثقة

يجب تحسين تبسيط الحزم التقنية وإزالة حلول النقاط التي تتعارض مع بعضها البعض وترك نقاط النهاية بدون حماية ، وخاصة أجهزة المستخدمين والمتعاقدين. يوضح رادار GigaOm’s على الوصول الآمن للخدمة أين وكيف يجلب كبار المزودين ابتكارات أكبر إلى السوق.

من بين العديد من التطورات الجديدة في هذا المجال ، يُظهر عزل تطبيقات الويب إمكانات كبيرة لتحسين أمان BYOD من خلال نهج مبسط قائم على الشبكة لا يتطلب أي وكلاء أو برامج على الجهاز.

مهمة VentureBeat هي أن تكون ساحة المدينة الرقمية لصناع القرار التقنيين لاكتساب المعرفة حول تكنولوجيا المؤسسات التحويلية والمعاملات.

wikiarabia